Как заражали Украину: хронология крупнейшей в истории кибератаки

Вирус Nyetya, он же Petya, зацепил многие компании. Cisco обнаружила, как он получил доступ к данным и что украл из компьютеров. Компания установила: вирус только маскировался под вымогателя денег, на самом деле он был разрушителем.

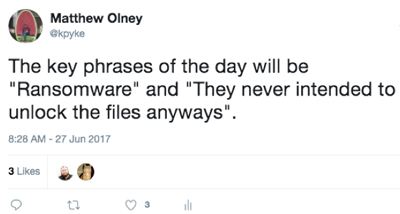

День 27 июня 2017 года начался для команды Talos, подразделения Cisco, которая анализирует угрозы информационной безопасности, с сообщений от сотрудников в Украине. Они просили о помощи: произошла массированная атака с использованием программ для вымогательства выкупа - ransomware.

Злоумышленники распространили свой код среди компьютерных систем пользователей самого популярного в Украине программного обеспечения для бухгалтерской отчетности. Они решили использовать эту уязвимость для шифрования критических файлов и жестких дисков без возможности дешифровки.

С момента атак Black Energy в конце 2015 Talos сотрудничает с публичными и частными организациями в Украине в рамках противодействия кибернетическим нападениям.

В тему: В течение последних трех лет РФ осуществила более 7 тысяч кибератак против Украины

Ранее Talos уже приходилось помогать организациям, против которых были приняты деструктивные меры. Тогда в систему внесли вредоносный код для уничтожения данных, похожий на Black Energy. Однако после его блокировки злоумышленники вернулись к варианту ransomware, пытаясь помешать деятельности организаций.

Помня о последнем случае, специалисты почти сразу поняли: события, которые происходят в этот раз, есть нечто большее, чем обычная ransomware-атака.

С самого начала стало понятно: хотя большинство предыдущих случаев были в Украине, влиянию вредоносного ПО подверглись организации, которые не имели прямой связи с этой страной. Из-за очевидно большого масштаба события исследователи и инженеры Talos со всего мира объединились для борьбы с новой угрозой.

Атака

Было выяснено, что центром активности стало украинское бухгалтерское программное обеспечение MEDoc. Как и в случае с WannaCry, были сообщения о почтовом векторе атаки. Talos сделал вывод, что при распространении вредоносного кода Nyetya все инсталляции были получены через систему апдейтов MEDoc.

MEDoc - популярное программное обеспечение, созданное украинской компанией "Интеллект-сервис". Программа используется для взаимодействия с украинскими налоговыми системами. На момент обнаружения источника угрозы специалисты могли связаться с разработчиками MEDoc и предложить им помощь.

В MEDoc согласились на это предложение. В рамках глобальной реакции Cisco на событие вечером 29 июня в Украину прибыли два специалиста Cisco по реагированию на инциденты. Еще один специалист поддерживал расследование из Великобритании.

Сотрудники MEDoc предоставили доступ к своим инженерам и администраторам, которые ознакомили команду с системой и предоставили доступ к лог-файлам и коду. Они также согласились поделиться результатами исследования.

В каждом исследовании Cisco в любой точке мира команде реагирования предоставляется специальный ресурс Talos для координации анализа данных, привлечения реверсивной инженерии и анализа телеметрии. При этом две команды работают одновременно. Такой опыт был в полной мере использован и в этом случае.

На раннем этапе исследования был выявлен вредоносный скрипт по адресу http://www.me-doc[.]com[.]ua/TESTUpdate/medoc_online.php. Временная отметка файла - 31 мая 2017 года, 14:45. Как только команда реагирования получила доступ к логам и дополнительным данным, их загрузили в Talos.

Это открыло 24-часовой цикл, и когда в Украине наступил вечер, команда реагирования Cisco рассказала Talos о результатах. Когда украинцы собирались на работу, Talos уже брифинговал команду реагирования Cisco, отчитываясь о своих ночных находках.

Почти сразу были определены индикаторы проблемы. Во время брифинга в 3.00 утра 1 июля команда Talos проанализировала ключевые доказательства, найденные в логах.

Специалисты обнаружили, что неизвестные злоумышленники похитили учетные данные администратора MEDoc. Они вошли на сервер, получили root-привилегии и переконфигурувалы сервер NGINX так, что любой трафик в upd.me-doc.com.ua перенаправлялся в режиме прокси через апдейт-сервер к хосту с IP-адресом 176.31.182.167.

Дальнейшее исследование показало, что этот сервер был стерт тот же день в 19:46 UTC (всемирное координированное время). Также специалисты увидели маркеры периода активной фазы инфицирования: с 9:11:59 UTC до 12:31:12 UTC. За пределами этого временного промежутка новые случаи инфицирования организаций не были замечены.

27 июня в 12:33 UTC злоумышленники вернули конфигурацию NGINX в ее оригинальное состояние. Кроме этого, остался только один достойный внимания индикатор - латвийский IP-адрес, который отсоединился от системы в 2:11:07 UTC.

В MEDoc подтверждают, что ни использованный злоумышленниками сервер, ни этот IP-адрес не имеют никакого отношения к их компании.

На этом этапе специалисты поняли, что злоумышленники получили доступ к большей части сети и систем MEDoc с помощью скомпрометированных учетных данных. Невыясненными оставались вопросы, что они делали во время контроля сервера обновлений и как было отправлено вредоносное программное обеспечение.

"Дыра" для утечки данных

Сейчас специалисты Cisco уже могут подтвердить вывод разработчика антивирусов ESET: в программное обеспечение MEDoc был внесен бэкдор-дефект алгоритма, который позволяет получить несанкционированный доступ к данным. Он позволил злоумышленникам собирать данные, загружать и выполнять произвольный код.

Благодаря бэкдору код "вытягивает" из инфицированных компьютеров название и ЕГРПОУ каждой организации, а также пароль прокси-сервера, SMTP-хост, имя пользователя, пароли и email-адреса. Для передачи этой информации он каждые две минуты связывается с адресом http://upd.me-doc.com.ua/last.ver?rnd=<GUID>.

Что дальше

Для начала следует собрать всю информацию. Ранее Talos наблюдал злоумышленников, которые нацелились на украинские учреждения, пытаясь использовать вайпер Black Energy для уничтожения данных, а в случае неудачной попытки переходили на вариант с вирусом-вымогателем.

Специалисты также с высокой вероятностью установили, что намерения злоумышленников, которые стоят за Nyetya, были разрушающими, а не экономически мотивированными. То есть нападение было выполнено не ради вымогательства денег, а с разрушительными целями.

Когда специалисты подтвердили, что вектором инсталляции был MEDoc, стало понятно, что целями атаки были Украина и организации, которые ведут здесь бизнес. Нападение было большим: киберполиция подтверждает более 2 тыс пострадавших компаний.

Команда Cisco по исследованию и ликвидации угроз обеспокоена тем, что злоумышленники во время атаки "сожгли" значительный ресурс. Они скомпрометировали как свой бэкдор в программном обеспечении MEDoc, так и способность манипулировать конфигурацией сервера обновлений.

В тему: О вирусе-вымогателе Petya, и о телеметрии Microsoft, которая говорит, что задействован в заражении и MEDOC

Это означает, что они отказались от возможности доставлять произвольный код в 80% украинских компаний, которые используют MEDoc как бухгалтерское ПО. Это существенная потеря оперативного потенциала. Из этого можно сделать вывод: скорее всего, злоумышленники имеют или могут легко получить аналогичные возможности.

Исходя из этого, Talos советует осторожно относиться к программному обеспечению, подобного MEDoc, и других систем в Украине, поскольку они являются приоритетными целями для лиц, реализующих угрозы высокого уровня исполнения.

Для защиты специалисты рекомендуют предоставлять таким системам отдельную сетевую архитектуру, постоянно мониторить эти системы на предмет угроз, предоставлять им такой уровень доступа, который абсолютно необходим для ведения бизнеса.

Патчи и обновления должны быть приоритетными для этих систем. Клиентам рекомендуется перейти на Windows 10 в соответствии с инструкциями от Microsoft. Дополнительные указания по базовой линии безопасности сети также доступны на сайте Cisco.

—

Мэтт Олни, менеджер отдела аналитики и разработки Talos Threat Intelligence,

Ив Йонан, старший инженер-исследователь в Talos Security Intelligence and Research Group в Cisco,

Дэвид Мейнор, технический директор Cisco Talos,

Александр Николич, участник команды Cisco, опубликовано в издании Економічна правда

|